Este exame abrangerá material do Exame Final Resposta do currículo CCNA1 – Introdução às Redes v7.0 (ITN). Este exame será classificado utilizando o Modelo Ponderado onde cada MCSA (Multiple-Choice Single-Answer) vale dois pontos e cada MCMA (Multiple-Choice Multiple-Answer) vale um ponto por cada opção correcta. Outros tipos de tarefas tais como preencher em branco, arrastar e largar (correspondência) e itens de Packet Tracer podem ser incluídos neste exame. Para tarefas de Packet Tracer, deve ter a versão mais recente do Packet Tracer instalada na sua máquina.

Este exame abrangerá material da Prática Final do currículo CCNA1 – Introdução às Redes v7.0 (ITN).

Este exame será classificado utilizando o Modelo Ponderado onde cada MCSA (Multiple-Choice Single-Answer) vale dois pontos e cada MCMA (Multiple-Choice Multiple-Answer) vale um ponto por cada opção correcta. Se forem seleccionadas mais opções do que as necessárias, o estudante receberá uma pontuação de zero.

CCNA1 v7 Resposta ao Exame Final

Quais são as duas características compartilhadas pelo TCP e UDP? (Escolha dois.)

Please select 2 correct answers

Explique: Tanto o TCP quanto o UDP usam números de porta de origem e destino para distinguir diferentes fluxos de dados e encaminhar os segmentos de dados certos para os aplicativos certos. A verificação de erros do cabeçalho e dos dados é feita por ambos os protocolos, usando um cálculo de soma de verificação para determinar a integridade dos dados recebidos. O TCP é orientado à conexão e usa um handshake de 3 vias para estabelecer uma conexão inicial. O TCP também usa a janela para regular a quantidade de tráfego enviada antes de receber uma confirmação. O UDP não tem conexão e é o melhor protocolo para transportar sinais VoIP digitalizados.

Os dados estão sendo enviados de um PC de origem para um servidor de destino. Quais são as três afirmações que descrevem corretamente a função do TCP ou UDP nesta situação? (Escolha três.)

Please select 3 correct answers

Explicação: Os números de porta da camada 4 identificam o aplicativo ou serviço que tratará os dados. O número da porta de origem é adicionado pelo dispositivo de envio e será o número da porta de destino quando as informações solicitadas forem retornadas. Os segmentos da camada 4 são encapsulados em pacotes IP. UDP, e não TCP, é usado quando uma baixa sobrecarga é necessária. Um endereço IP de origem, não um número de porta de origem TCP, identifica o host de envio na rede. Os números da porta de destino são portas específicas que um aplicativo de servidor ou serviço monitora para solicitações.

Que característica descreve um cavalo de Tróia?

Qual serviço é fornecido pelo HTTPS?

Quais são os dois protocolos que operam na camada superior do conjunto de protocolos TCP / IP? (Escolha dois.)

Please select 2 correct answers

Quais são as duas informações exibidas na saída do comando show ip interface brief? (Escolha dois.)

Please select 2 correct answers

Explicação: O comando show ip interface brief mostra o endereço IP de cada interface, bem como o status operacional das interfaces na Camada 1 e na Camada 2. Para ver as descrições da interface e as configurações de velocidade e duplex, use o comando show running interface -config. Os endereços do próximo salto são exibidos na tabela de roteamento com o comando show ip route e o endereço MAC de uma interface pode ser visto com o comando show interfaces.

Um administrador de rede precisa manter o ID do usuário, a senha e o conteúdo da sessão privados ao estabelecer a conectividade CLI remota com um comutador para gerenciá-la. Qual método de acesso deve ser escolhido?

Um host está tentando enviar um pacote a um dispositivo em um segmento de LAN remoto, mas atualmente não há mapeamentos em seu cache ARP. Como o dispositivo obterá um endereço MAC de destino?

Qual tecnologia sem fio possui requisitos de baixa energia e taxa de dados, tornando-a popular em aplicações de automação residencial?

Um administrador de rede está adicionando uma nova LAN a uma filial. A nova LAN deve suportar 25 dispositivos conectados. Qual é a menor máscara de rede que o administrador de rede pode usar para a nova rede?

Advertisement

ArrayQual é uma das principais características da camada de enlace de dados?

Qual intervalo de endereços locais de link pode ser atribuído a uma interface habilitada para IPv6?

Explicação: Os endereços locais de link estão no intervalo de FE80 :: / 10 a FEBF :: / 10. A especificação IPv6 original definia endereços locais de sites e usava o intervalo de prefixos FEC0 :: / 10, mas esses endereços foram substituídos pela IETF em favor de endereços locais exclusivos. FDEE :: / 7 é um endereço local exclusivo porque está no intervalo de FC00 :: / 7 a FDFF :: / 7. Os endereços multicast IPv6 têm o prefixo FF00 :: / 8.

Qual mecanismo é usado por um roteador para impedir que um pacote IPv4 recebido viaje indefinidamente em uma rede?

Quais são os dois problemas que podem ser causados por um grande número de solicitações ARP e mensagens de resposta? (Escolha dois.)

Please select 2 correct answers

Explicação: As solicitações ARP são enviadas como broadcasts: (1) Todos os nós irão recebê-los, e eles serão processados por software, interrompendo a CPU. (2) O switch encaminha (inunda) as transmissões da Camada 2 para todas as portas. Um switch não altera sua tabela MAC com base na solicitação ARP ou nas mensagens de resposta. O switch preenche a tabela MAC usando o endereço MAC de origem de todos os quadros. A carga útil ARP é muito pequena e não sobrecarrega o switch.

Que característica descreve um IPS?

Quais são as duas funções realizadas na subcamada MAC da camada de enlace de dados OSI para facilitar a comunicação Ethernet? (Escolha dois.)

Please select 2 correct answers

Um dispositivo habilitado para IPv6 envia um pacote de dados com o endereço de destino FF02 :: 2. Qual é o alvo deste pacote?

Um usuário está executando um tracert para um dispositivo remoto. Em que ponto um roteador, que está no caminho para o dispositivo de destino, pararia de encaminhar o pacote?

Explique: Quando um roteador recebe um pacote traceroute, o valor no campo TTL diminui em 1. Quando o valor no campo chega a zero, o roteador receptor não encaminhará o pacote e enviará uma mensagem ICMP Time Exceeded de volta à origem.

Consulte a exposição. O endereço IP de qual interface de dispositivo deve ser usada como a configuração de gateway padrão do host H1?

Qual característica descreve o antispyware?

Quais são as duas afirmações estão corretas sobre os endereços MAC e IP durante a transmissão de dados se o NAT não estiver envolvido? (Escolha dois.)

Please select 2 correct answers

Quando uma configuração de switch inclui um limite de erro definido pelo usuário por porta, para qual método de switch o switch reverterá quando o limite de erro for atingido?

Uma empresa tem um servidor de arquivos que compartilha uma pasta chamada Pública. A política de segurança de rede especifica que a pasta Pública é atribuída direitos Somente Leitura para qualquer pessoa que pode se conectar ao servidor, enquanto os direitos Editar são atribuídos apenas ao grupo de administração de rede. Qual componente é abordado na estrutura de serviço de rede AAA?

Explicação: Depois que um usuário é autenticado com êxito (conectado ao servidor), a autorização é o processo de determinar quais recursos de rede o usuário pode acessar e quais operações (como ler ou editar) o usuário pode executar.

Durante o processo de encaminhamento de tráfego, o que o roteador fará imediatamente após corresponder o endereço IP de destino a uma rede em uma entrada da tabela de roteamento conectada diretamente?

Quais são as duas soluções de segurança mais prováveis de serem usadas apenas em um ambiente corporativo? (Escolha dois.)

Please select 2 correct answers

Qual é a vantagem de usar a computação em nuvem na rede?

Quais são as duas responsabilidades principais da subcamada Ethernet MAC? (Escolha dois.)

Please select 2 correct answers

Consulte a exposição. O administrador da rede atribuiu à LAN do LBMISS um intervalo de endereços de 192.168.10.0. Este intervalo de endereços foi dividido em sub-redes usando um prefixo / 29. Para acomodar um novo prédio, o técnico decidiu usar a quinta sub-rede para configurar a nova rede (sub-rede zero é a primeira sub-rede). Pelas políticas da empresa, a interface do roteador sempre recebe o primeiro endereço de host utilizável e o servidor do grupo de trabalho recebe o último endereço de host utilizável. Qual configuração deve ser inserida nas propriedades do servidor de grupo de trabalho para permitir a conectividade com a Internet?

Explique: Usar um prefixo / 29 na sub-rede 192.168.10.0 resulta em sub-redes que aumentam em 8: 192.168.10.0 (1) 192.168.10.8 (2) 192.168.10.16 (3) 192.168.10.24 (4) 192.168.10.32 (5)

Um cliente está usando SLAAC para obter um endereço IPv6 para sua interface. Depois que um endereço foi gerado e aplicado à interface, o que o cliente deve fazer antes de começar a usar esse endereço IPv6?

Um grupo de PCs com Windows em uma nova sub-rede foi adicionado a uma rede Ethernet. Ao testar a conectividade, um técnico descobre que esses PCs podem acessar os recursos da rede local, mas não os recursos da Internet. Para solucionar o problema, o técnico deseja confirmar inicialmente o endereço IP e as configurações de DNS nos PCs e também verificar a conectividade com o roteador local. Quais são os três comandos e utilitários da CLI do Windows que fornecerão as informações necessárias? (Escolha três.)

Please select 3 correct answers

Quais são as duas mensagens ICMPv6 que não estão presentes no ICMP para IPv4? (Escolha dois.)

Please select 2 correct answers

Um usuário envia uma solicitação HTTP a um servidor da web em uma rede remota. Durante o encapsulamento dessa solicitação, quais informações são adicionadas ao campo de endereço de um quadro para indicar o destino?

Explicação: Um quadro é encapsulado com endereços MAC de origem e destino. O dispositivo de origem não saberá o endereço MAC do host remoto. Uma solicitação ARP será enviada pela origem e será respondida pelo roteador. O roteador responderá com o endereço MAC de sua interface, aquela que está conectada à mesma rede da fonte.

Os usuários estão relatando atrasos maiores na autenticação e no acesso aos recursos da rede durante determinados períodos da semana. Que tipo de informação os engenheiros de rede devem verificar para descobrir se essa situação faz parte do comportamento normal da rede?

Qual é a consequência de configurar um roteador com o comando de configuração global ipv6 unicast-routing?

Qual serviço é fornecido pelo FTP?

Que característica descreve uma VPN?

Qual é a vantagem para as pequenas organizações em adotar o IMAP em vez do POP?

Explicação: IMAP e POP são protocolos usados para recuperar mensagens de e-mail. A vantagem de usar IMAP em vez de POP é que, quando o usuário se conecta a um servidor compatível com IMAP, as cópias das mensagens são baixadas para o aplicativo cliente. O IMAP então armazena as mensagens de e-mail no servidor até que o usuário exclua manualmente essas mensagens.

Quais são as duas afirmações corretas em uma comparação de cabeçalhos de pacote IPv4 e IPv6? (Escolha dois.)

Please select 2 correct answers

Uma impressora a laser com fio está conectada a um computador doméstico. Essa impressora foi compartilhada para que outros computadores na rede doméstica também possam usá-la. Qual modelo de rede está em uso?

Explicação: As redes ponto a ponto (P2P) têm dois ou mais dispositivos de rede que podem compartilhar recursos, como impressoras ou arquivos, sem ter um servidor dedicado.

Qual serviço é fornecido pelo BOOTP?

Por que um switch da Camada 2 precisa de um endereço IP?

Explicação: Um switch, como um dispositivo da Camada 2, não precisa de um endereço IP para transmitir quadros aos dispositivos conectados. No entanto, quando um switch é acessado remotamente pela rede, ele deve ter um endereço de Camada 3. O endereço IP deve ser aplicado a uma interface virtual em vez de a uma interface física. Roteadores, não switches, funcionam como gateways padrão.

Qual característica descreve o software antivírus?

Dois pings foram emitidos de um host em uma rede local. O primeiro ping foi emitido para o endereço IP do gateway padrão do host e falhou. O segundo ping foi emitido para o endereço IP de um host fora da rede local e foi bem-sucedido. Qual é a possível causa da falha no ping?

Qual tecnologia sem fio possui requisitos de baixa potência e baixa taxa de dados, tornando-a popular em ambientes IoT?

Explicação: Zigbee é uma especificação usada para comunicações de baixa taxa de dados e baixo consumo de energia. Destina-se a aplicações que requerem curto alcance, baixas taxas de dados e longa duração da bateria. Zigbee é normalmente usado para ambientes industriais e de Internet das Coisas (IoT), como interruptores de luz sem fio e coleta de dados de dispositivos médicos.

Qual valor, que está contido em um campo de cabeçalho IPv4, é diminuído por cada roteador que recebe um pacote?

Explicação: Quando um roteador recebe um pacote, o roteador diminuirá o campo Time-to-Live (TTL) em um. Quando o campo chegar a zero, o roteador receptor descartará o pacote e enviará uma mensagem ICMP Time Exceeded ao remetente.

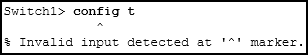

Consulte a exposição. Um administrador está tentando configurar o switch, mas recebe a mensagem de erro exibida na exposição. Qual é o problema?

Que comando pode ser usado em um PC com Windows para ver a configuração de IP desse computador?

Qual é a vantagem de usar um protocolo que é definido por um padrão aberto?

Explicação: O monopólio de uma empresa não é uma boa ideia do ponto de vista do usuário. Se um protocolo só puder ser executado em uma marca, será difícil ter equipamentos mistos em uma rede. O uso de um protocolo proprietário não é gratuito. Em geral, um protocolo de padrão aberto será implementado por uma ampla gama de fornecedores.

Um usuário está tentando acessar http://www.cisco.com/ sem sucesso. Quais são os dois valores de configuração que devem ser definidos no host para permitir esse acesso? (Escolha dois.)

Please select 2 correct answers

Um administrador de rede deseja ter a mesma máscara de sub-rede para três sub-redes em um pequeno site. O site tem as seguintes redes e números de dispositivos: Subnetwork A: IP phones – 10 addresses Subnetwork B: PCs – 8 addresses Subnetwork C: Printers – 2 addresses Qual máscara de sub-rede única seria apropriada para usar nas três sub-redes?

Explicação: Se a mesma máscara for usada, a rede com a maioria dos hosts deve ser examinada quanto ao número de hosts. Como se trata de 10 hosts, são necessários 4 bits de host. A máscara de sub-rede / 28 ou 255.255.255.240 seria apropriada para uso nessas redes.

Qual cenário descreve uma função fornecida pela camada de transporte?

Explicação: Os números das portas de origem e destino são usados para identificar o aplicativo e a janela corretos dentro desse aplicativo.

Consulte a exposição. O que há de errado com a terminação exibida?

Explicação: Quando um cabo para um conector RJ-45 é terminado, é importante garantir que os fios não torcidos não sejam muito longos e que a bainha de plástico flexível que envolve os fios seja comprimida e não os fios desencapados. Nenhum dos fios coloridos deve ser visível na parte inferior do conector.

Quais são as duas causas comuns de degradação do sinal ao usar o cabeamento UTP? (Escolha dois.)

Please select 2 correct answers

Um administrador de rede deseja ter a mesma máscara de rede para todas as redes em um pequeno site específico. O site tem as seguintes redes e número de dispositivos: Telefones IP - 22 endereços PCs - 20 endereços necessários Impressoras - 2 endereços necessários Scanners - 2 endereços necessários O administrador da rede considerou que 192.168.10.0/24 é a rede usada neste site. Qual máscara de sub-rede única faria o uso mais eficiente dos endereços disponíveis para as quatro sub-redes?

Qual é a ID de sub-rede associada ao endereço IPv6 2001: DA48: FC5: A4: 3D1B :: 1/64?

Consulte a exposição. Qual protocolo foi responsável pela construção da tabela exibida?

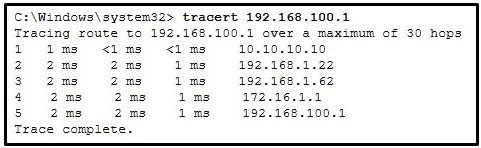

Consulte a exposição. Com base na saída, quais duas afirmações sobre conectividade de rede estão corretas? (Escolha dois.)

Please select 2 correct answers

Explicação: A saída exibe uma conexão de Camada 3 bem-sucedida entre um computador host e um host em 19.168.100.1. Pode ser determinado que existem 4 saltos entre eles e o tempo médio de transmissão é de 1 milissegundo. A conectividade da camada 3 não significa necessariamente que um aplicativo pode ser executado entre os hosts.

O comando de configuração global ip default-gateway 172.16.100.1 é aplicado a um switch. Qual é o efeito deste comando?

Explicação: Um endereço de gateway padrão é normalmente configurado em todos os dispositivos para permitir que eles se comuniquem além de apenas sua rede local. Em um switch, isso é obtido usando o comando ip default-gateway .

Que característica descreve o roubo de identidade?

Consulte a exposição. Se o Host1 transferisse um arquivo para o servidor, quais camadas do modelo TCP / IP seriam usadas?

Explicação: O modelo TCP / IP contém as camadas de aplicativo, transporte, internet e acesso à rede. Uma transferência de arquivo usa o protocolo da camada de aplicativo FTP. Os dados se moveriam da camada de aplicativo por todas as camadas do modelo e pela rede até o servidor de arquivos.

Qual campo de quadro é criado por um nó de origem e usado por um nó de destino para garantir que um sinal de dados transmitido não foi alterado por interferência, distorção ou perda de sinal?

Consulte a exposição. Quais são os dois endereços de rede que podem ser atribuídos à rede que contém 10 hosts? Suas respostas devem desperdiçar o mínimo de endereços, não reutilizar endereços que já foram atribuídos e permanecer dentro do intervalo de endereços 10.18.10.0/24. (Escolha dois.)

Please select 2 correct answers

Explicação: Os endereços de 10.18.10.0 a 10.18.10.63 são usados para a rede mais à esquerda. Os endereços 192 a 199 são usados pela rede central. Como 4 bits de host são necessários para acomodar 10 hosts, uma máscara / 28 é necessária. 10.18.10.200/28 não é um número de rede válido. Duas sub-redes que podem ser usadas são 10.18.10.208/28 e 10.18.10.224/28.

Quais são as duas afirmações que descrevem como avaliar os padrões de fluxo de tráfego e os tipos de tráfego de rede usando um analisador de protocolo? (Escolha dois.)

Please select 2 correct answers

Explicação: Os padrões de fluxo de tráfego devem ser reunidos durante os horários de pico de utilização para obter uma boa representação dos diferentes tipos de tráfego. A captura também deve ser realizada em diferentes segmentos de rede porque algum tráfego será local para um segmento específico.

O que acontece quando o comando transport input ssh é inserido nas linhas switch vty?

Explicação: O comando transport input ssh quando inserido no switch vty (linhas de terminal virtual) criptografará todas as conexões telnet controladas de entrada.

Um funcionário insatisfeito está usando algumas ferramentas de rede sem fio gratuitas para determinar informações sobre as redes sem fio da empresa. Essa pessoa está planejando usar essas informações para hackear a rede sem fio. Que tipo de ataque é esse?

Que característica descreve um vírus?

Quais são os três padrões comumente seguidos para construir e instalar cabeamento? (Escolha três.)

Please select 3 correct answers

Qual camada do modelo TCP / IP fornece uma rota para encaminhar mensagens por meio de uma internetwork?

Explique: A camada de rede do modelo OSI corresponde diretamente à camada de Internet do modelo TCP / IP e é usada para descrever protocolos que endereçam e roteiam mensagens por meio de uma internetwork.

Um técnico com um PC está usando vários aplicativos enquanto está conectado à Internet. Como o PC é capaz de controlar o fluxo de dados entre várias sessões de aplicativo e fazer com que cada aplicativo receba os fluxos de pacote corretos?

Explicação: O número da porta de origem de um aplicativo é gerado aleatoriamente e usado para controlar individualmente cada sessão de conexão com a Internet. Cada aplicativo usará um número de porta de origem exclusivo para fornecer comunicação.

Um administrador de rede está adicionando uma nova LAN a uma filial. A nova LAN deve suportar 4 dispositivos conectados. Qual é a menor máscara de rede que o administrador de rede pode usar para a nova rede?

O comando de configuração global ip default-gateway 172.16.100.1 é aplicado a um switch. Qual é o efeito deste comando?

Explicação: Um endereço de gateway padrão é geralmente configurado em todos os dispositivos para permitir que eles se comuniquem além de apenas sua rede local. Em um switch, isso é obtido usando o comando ip default-gateway.

Os usuários relatam que o acesso à rede é lento. Depois de questionar os funcionários, o administrador da rede soube que um deles baixou um programa de digitalização de terceiros para a impressora. Que tipo de malware pode ser introduzido para causar desempenho lento da rede?

Explicação: Um especialista em segurança cibernética precisa estar familiarizado com as características dos diferentes tipos de malware e ataques que ameaçam uma organização.

Quais três camadas do modelo OSI são mapeadas para a camada de aplicação do modelo TCP / IP? (Escolha três.)

Please select 3 correct answers

Explicação: O modelo TCP / IP consiste em quatro camadas: aplicativo, transporte, Internet e acesso à rede. O modelo OSI consiste em sete camadas: aplicativo, apresentação, sessão, transporte, rede, link de dados e física. As três camadas superiores do modelo OSI: aplicativo, apresentação e sessão são mapeadas para a camada de aplicativo do modelo TCP / IP.

Quais são os dois tipos de tráfego que usam o protocolo de transporte em tempo real (RTP)? (Escolha dois.)

Please select 2 correct answers

Qual serviço é fornecido pelo DHCP?

Um aplicativo que permite bate-papo em tempo real entre usuários remotos.

Qual método de comutação descarta quadros que falham na verificação de FCS?

Um técnico pode executar ping no endereço IP do servidor da web de uma empresa remota, mas não pode fazer ping com êxito no endereço URL do mesmo servidor da web. Qual utilitário de software o técnico pode usar para diagnosticar o problema?

Explicação: Traceroute (tracert) é um utilitário que gera uma lista de saltos que foram alcançados com sucesso ao longo do caminho da origem ao destino. Essa lista pode fornecer informações importantes de verificação e solução de problemas. O utilitário ipconfig é usado para exibir as configurações de IP em um PC com Windows. O utilitário Netstat é usado para identificar quais conexões TCP ativas estão abertas e em execução em um host em rede. Nslookup é um utilitário que permite ao usuário consultar manualmente os servidores de nomes para resolver um determinado nome de host. Este utilitário também pode ser usado para solucionar problemas de resolução de nomes e verificar o status atual dos servidores de nomes.

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 69. Qual serviço o cliente está solicitando?

Como o comando service password-encryption melhora a segurança da senha em roteadores e switches Cisco?

Explicação: O comando service password-encryption criptografa senhas de texto simples no arquivo de configuração para que não possam ser visualizadas por usuários não autorizados.

Qual é a finalidade da janela deslizante do TCP?

Qual método é usado para gerenciar o acesso baseado em contenção em uma rede sem fio?

Que característica descreve o spyware?

Um administrador de rede está adicionando uma nova LAN a uma filial. A nova LAN deve suportar 90 dispositivos conectados. Qual é a menor máscara de rede que o administrador de rede pode usar para a nova rede?

Três funcionários do banco estão usando a rede corporativa. O primeiro funcionário usa um navegador da web para visualizar a página da web de uma empresa a fim de ler alguns anúncios. O segundo funcionário acessa o banco de dados corporativo para realizar algumas transações financeiras. O terceiro funcionário participa de uma importante conferência de áudio ao vivo com outros gerentes corporativos nas filiais. Se QoS for implementado nesta rede, quais serão as prioridades da mais alta para a mais baixa dos diferentes tipos de dados?

Explicação: Os mecanismos de QoS permitem o estabelecimento de estratégias de gerenciamento de filas que impõem prioridades para diferentes categorias de dados do aplicativo. Assim, esse enfileiramento permite que os dados de voz tenham prioridade sobre os dados da transação, que têm prioridade sobre os dados da web.

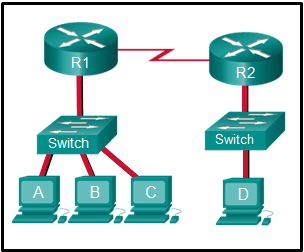

Consulte a exposição. Os switches estão em sua configuração padrão. O host A precisa se comunicar com o host D, mas o host A não tem o endereço MAC para seu gateway padrão. Quais hosts de rede receberão a solicitação ARP enviada pelo host A?

Explique: Como o host A não tem o endereço MAC do gateway padrão em sua tabela ARP, o host A envia uma transmissão ARP. A transmissão ARP seria enviada a todos os dispositivos da rede local. Os hosts B, C e o roteador R1 receberiam a transmissão. O roteador R1 não encaminhou a mensagem.

Quais informações o comando show startup-config exibe?

Explicação: O comando show startup-config exibe a configuração salva localizada na NVRAM. O comando show running-config exibe o conteúdo do arquivo de configuração atualmente em execução localizado na RAM.

Um administrador definiu uma conta de usuário local com uma senha secreta no roteador R1 para uso com SSH. Quais são as três etapas adicionais necessárias para configurar R1 para aceitar apenas conexões SSH criptografadas? (Escolha três.)

Please select 3 correct answers

Um técnico de rede está pesquisando o uso de cabeamento de fibra óptica em um novo centro de tecnologia. Quais são as duas questões que devem ser consideradas antes de implementar a mídia de fibra óptica? (Escolha dois.)

Please select 2 correct answers

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 143. Qual serviço o cliente está solicitando?

Quais são as duas maneiras mais eficazes de se defender contra malware? (Escolha dois.)

Please select 2 correct answers

Explicação: Um especialista em segurança cibernética deve estar ciente das tecnologias e medidas que são usadas como contramedidas para proteger a organização de ameaças e vulnerabilidades.

Quais são as três características do processo CSMA / CD? (Escolha três.)

Please select 3 correct answers

Explicação: O processo Carrier Sense Multiple Access / Collision Detection (CSMA / CD) é um mecanismo de controle de acesso à mídia baseado em contenção usado em redes de acesso à mídia compartilhada, como Ethernet. Quando um dispositivo precisa transmitir dados, ele escuta e espera até que a mídia esteja disponível (silenciosa) e, em seguida, envia os dados. Se dois dispositivos transmitem ao mesmo tempo, ocorrerá uma colisão. Ambos os dispositivos irão detectar a colisão na rede. Quando um dispositivo detecta uma colisão, ele interrompe o processo de transmissão de dados, espera por um período de tempo aleatório e tenta novamente.

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 67. Qual serviço o cliente está solicitando?

Qual máscara de sub-rede é necessária se uma rede IPv4 tem 40 dispositivos que precisam de endereços IP e o espaço de endereço não deve ser desperdiçado?

Um usuário está reclamando que uma página da web externa está demorando mais do que o normal para carregar. A página da web eventualmente carrega na máquina do usuário. Qual ferramenta o técnico deve usar com privilégios de administrador para localizar onde está o problema na rede?

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino de 21. Qual serviço o cliente está solicitando?

Consulte a exposição. Quais são os três fatos que podem ser determinados a partir da saída visível do comando show ip interface brief? (Escolha três.)

Please select 3 correct answers

Explicação: Vlan1 é o SVI padrão. Como um SVI foi configurado, o switch pode ser configurado e gerenciado remotamente. FastEthernet0/0 está aparecendo cada vez mais, então um dispositivo está conectado.

Um administrador de rede está adicionando uma nova LAN a uma filial. A nova LAN deve suportar 200 dispositivos conectados. Qual é a menor máscara de rede que o administrador de rede pode usar para a nova rede?

Um administrador de rede está adicionando uma nova LAN a uma filial. A nova LAN deve suportar 10 dispositivos conectados. Qual é a menor máscara de rede que o administrador de rede pode usar para a nova rede?

Um funcionário de uma grande empresa faz login remotamente na empresa usando o nome de usuário e a senha apropriados. O funcionário está participando de uma importante videoconferência com um cliente sobre uma grande venda. É importante que a qualidade do vídeo seja excelente durante a reunião. O funcionário não sabe que, após um login bem-sucedido, a conexão com o ISP da empresa falhou. A conexão secundária, no entanto, foi ativada em segundos. A interrupção não foi percebida pelo funcionário ou outros funcionários. Quais são as três características de rede descritas neste cenário? (Escolha três.)

Please select 3 correct answers

Um administrador de rede percebe que alguns cabos Ethernet recém-instalados estão transportando sinais de dados corrompidos e distorcidos. O novo cabeamento foi instalado no teto próximo a lâmpadas fluorescentes e equipamentos elétricos. Quais são os dois fatores que podem interferir no cabeamento de cobre e resultar em distorção do sinal e corrupção de dados? (Escolha dois.)

Please select 2 correct answers

Quais são os três requisitos definidos pelos protocolos usados nas comunicações de rede para permitir a transmissão de mensagens em uma rede? (Escolha três.)

Please select 3 correct answers

Quais são as três partes de um endereço unicast global IPv6? (Escolha três.)

Please select 2 correct answers

Quais são as duas características do IP? (Escolha dois.)

Please select 2 correct answers

Explicação: O Internet Protocol (IP) é um protocolo de melhor esforço sem conexão. Isso significa que o IP não requer conexão ponta a ponta nem garante a entrega de pacotes. O IP também é independente da mídia, o que significa que opera independentemente da mídia da rede que transporta os pacotes.

Quais são as duas declarações que descrevem os recursos de uma tabela de roteamento IPv4 em um roteador? (Escolha dois.)

Please select 2 correct answers

Consulte a exposição. Um engenheiro de rede recebeu o endereço de rede 192.168.99.0 e uma máscara de sub-rede de 255.255.255.192 para a sub-rede nas quatro redes mostradas. Quantos endereços de host totais não são usados nas quatro sub-redes?

Consulte a exposição. O PC1 emite uma solicitação ARP porque precisa enviar um pacote para o PC2. Nesse cenário, o que acontecerá a seguir?

Explicação: Quando um dispositivo de rede deseja se comunicar com outro dispositivo na mesma rede, ele envia uma solicitação ARP de broadcast. Nesse caso, a solicitação conterá o endereço IP do PC2. O dispositivo de destino (PC2) envia uma resposta ARP com seu endereço MAC.

Qual seria o ID da interface de uma interface habilitada para IPv6 com um endereço MAC de 1C-6F-65-C2-BD-F8 quando o ID da interface é gerado usando o processo EUI-64?

Explicação: Para derivar o ID da interface EUI-64 usando o endereço MAC 1C-6F-65-C2-BD-F8, três etapas são executadas. • Mude o sétimo bit do endereço MAC de um binário 0 para um binário 1, que muda o hexadecimal C para um hexadecimal E. • Insira os dígitos hexadecimais FFFE no meio do endereço. • Reescreva o endereço no formato IPv6. As três etapas, quando concluídas, fornecem o ID de interface de 1E6F: 65FF: FEC2: BDF8.

Qual atributo de uma NIC a colocaria na camada de enlace do modelo OSI?

Quais são as duas afirmações que descrevem com precisão uma vantagem ou desvantagem ao implantar o NAT para IPv4 em uma rede? (Escolha dois.)

Please select 2 correct answers

Qual serviço é fornecido pelo DNS?

Quais são os dois recursos do ARP? (Escolha dois.)

Please select 2 correct answers

Quais são as duas funções realizadas na subcamada MAC da camada de enlace de dados OSI para facilitar a comunicação Ethernet?

Please select 2 correct answers

Que tipo de ameaça à segurança seria responsável se um complemento de planilha desabilitasse o firewall de software local?

Explicação: Um cavalo de Tróia é um software que faz algo prejudicial, mas está oculto no código de software legítimo. Um ataque de negação de serviço (DoS) resulta na interrupção dos serviços de rede para usuários, dispositivos de rede ou aplicativos. Um ataque de força bruta geralmente envolve tentar acessar um dispositivo de rede. Um estouro de buffer ocorre quando um programa tenta armazenar mais dados em um local da memória do que pode conter.

Consulte a exposição. Os switches têm uma configuração padrão. O host A precisa se comunicar com o host D, mas o host A não tem o endereço MAC do gateway padrão. Quais dispositivos de rede receberão a solicitação ARP enviada pelo host A?

Um novo administrador de rede foi solicitado a inserir uma mensagem de banner em um dispositivo Cisco. Qual é a maneira mais rápida de um administrador de rede testar se o banner está configurado corretamente?

Qual serviço é fornecido por HTTP?

O que significa o termo “atenuação” na comunicação de dados?

Que característica descreve o adware?

Qual técnica é usada com o cabo UTP para ajudar a proteger contra interferência de sinal de diafonia?

Explicação: Para ajudar a prevenir os efeitos da diafonia, os fios do cabo UTP são trançados em pares. Torcer os fios juntos faz com que os campos magnéticos de cada fio se cancelem.

Qual serviço é fornecido pelo POP3?

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 80. Qual serviço o cliente está solicitando?

Qual serviço é fornecido pelo Internet Messenger?

O que são protocolos proprietários?

Explique: Os protocolos proprietários têm sua definição e operação controladas por uma empresa ou fornecedor. Alguns deles podem ser usados por diferentes organizações com permissão do proprietário. O conjunto de protocolos TCP / IP é um padrão aberto, não um protocolo proprietário.

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 53. Qual serviço o cliente está solicitando?

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 110. Qual serviço o cliente está solicitando?

Quais são os dois comandos que podem ser usados em um host Windows para exibir a tabela de roteamento? (Escolha dois.)

Please select 2 correct answers

Explicação: Em um host Windows, os comandos route print ou netstat -r podem ser usados para exibir a tabela de roteamento do host. Ambos os comandos geram a mesma saída. Em um roteador, o comando show ip route é usado para exibir a tabela de roteamento. O comando netstat –s é usado para exibir estatísticas por protocolo. O comando tracert é usado para exibir o caminho que um pacote viaja até seu destino.

Qual serviço é fornecido pelo SMTP?

Quais são as duas funções realizadas na subcamada LLC da camada de enlace de dados OSI para facilitar a comunicação Ethernet? (Escolha dois.)

Please select 2 correct answers

Explicação: A camada de enlace de dados está realmente dividida em duas subcamadas: • Logical Link Control (LLC): esta subcamada superior define os processos de software que fornecem serviços aos protocolos da camada de rede. Ele coloca informações no quadro que identifica qual protocolo da camada de rede está sendo usado para o quadro. Essas informações permitem que vários protocolos da Camada 3, como IPv4 e IPv6, utilizem a mesma interface de rede e mídia. • Controle de acesso à mídia (MAC): Esta subcamada inferior define os processos de acesso à mídia realizados pelo hardware. Ele fornece endereçamento e delimitação de dados da camada de enlace de acordo com os requisitos de sinalização física do meio e o tipo de protocolo da camada de enlace em uso.

Que característica descreve um ataque DoS?

Consulte a exposição. Uma empresa usa o bloco de endereço 128.107.0.0/16 para sua rede. Qual máscara de sub-rede forneceria o número máximo de sub-redes de tamanhos iguais, ao mesmo tempo em que fornece endereços de host suficientes para cada sub-rede na exposição?

Explicação: A maior sub-rede na topologia possui 100 hosts, portanto a máscara de sub-rede deve ter pelo menos 7 bits de host (27-2 = 126). 255.255.255.0 tem 8 bits de hosts, mas isso não atende ao requisito de fornecer o número máximo de sub-redes.

Uma organização recebe um bloco de endereços IPv6 de 2001: db8: 0: ca00 :: / 56. Quantas sub-redes podem ser criadas sem usar bits no espaço de ID da interface?

Um pacote de cliente é recebido por um servidor. O pacote tem um número de porta de destino 22. Qual serviço o cliente está solicitando?

Qual sub-rede incluiria o endereço 192.168.1.96 como um endereço de host utilizável?

Explicação: Para a sub-rede de 192.168.1.64/26, existem 6 bits para endereços de host, resultando em 64 endereços possíveis. No entanto, a primeira e a última sub-rede são os endereços de rede e de broadcast dessa sub-rede. Portanto, o intervalo de endereços de host para esta sub-rede é 192.168.1.65 a 192.168.1.126. As outras sub-redes não contêm o endereço 192.168.1.96 como um endereço de host válido.

Consulte a exposição. Se o host A enviar um pacote IP para o host B, qual será o endereço de destino no quadro quando ele deixar o host A?

Explicação: Quando um host envia informações para uma rede distante, o cabeçalho do quadro da Camada 2 contém um endereço MAC de origem e destino. O endereço de origem será o dispositivo host de origem. O endereço de destino será a interface do roteador que se conecta à mesma rede. No caso do host A enviando informações para o host B, o endereço de origem é AA: AA: AA: AA: AA: AA e o endereço de destino é o endereço MAC atribuído à interface Ethernet R2, BB: BB: BB: BB: BB: BB.

Um administrador de rede está adicionando uma nova LAN a uma filial. A nova LAN deve suportar 61 dispositivos conectados. Qual é a menor máscara de rede que o administrador de rede pode usar para a nova rede?

Quais são os dois tipos de mensagem ICMPv6 que devem ser permitidos por meio das listas de controle de acesso IPv6 para permitir a resolução de endereços da Camada 3 para endereços MAC da Camada 2? (Escolha dois.)

Please select 2 correct answers

Um administrador de rede está projetando o layout de uma nova rede sem fio. Quais são as três áreas de preocupação que devem ser consideradas ao construir uma rede sem fio? (Escolha três.)

Please select 3 correct answers

Explicação: As três áreas de preocupação para redes sem fio se concentram no tamanho da área de cobertura, qualquer interferência próxima e no fornecimento de segurança de rede. O cabeamento extensivo não é uma preocupação para as redes sem fio, pois uma rede sem fio requer um cabeamento mínimo para fornecer acesso sem fio aos hosts. As opções de mobilidade não são um componente das áreas de preocupação para redes sem fio.

Consulte a exposição. Host B na sub-rede Os professores transmitem um pacote para o host D na sub-rede Alunos. Quais endereços da Camada 2 e Camada 3 estão contidos nas PDUs que são transmitidas do host B para o roteador?

O que acontecerá se o endereço do gateway padrão estiver configurado incorretamente em um host?

Quais são as duas funções fornecidas pela camada de rede? (Escolha dois.)

Please select 2 correct answers

Que tipo de servidor depende de tipos de registro, como A, NS, AAAA e MX para fornecer serviços?

Explique: Um servidor DNS armazena registros que são usados para resolver endereços IP para nomes de host. Alguns tipos de registro DNS incluem o seguinte: • A - um endereço IPv4 do dispositivo final • NS - um servidor de nomes autorizado • AAAA - um endereço IPv6 do dispositivo final • MX - um registro de troca de correio

Qual é a função da camada de enlace de dados?

Consulte a exposição. Se o PC1 estiver enviando um pacote para o PC2 e o roteamento tiver sido configurado entre os dois roteadores, o que R1 fará com o cabeçalho do quadro Ethernet anexado pelo PC1?

Explicação: Quando PC1 forma os vários cabeçalhos anexados aos dados, um desses cabeçalhos é o cabeçalho da Camada 2. Como o PC1 se conecta a uma rede Ethernet, um cabeçalho Ethernet é usado. O endereço MAC de origem será o endereço MAC de PC1 e o endereço MAC de destino será o de G0/0 em R1. Quando R1 obtém essas informações, o roteador remove o cabeçalho da Camada 2 e cria um novo para o tipo de rede em que os dados serão colocados (o link serial).

Share your Results: